Категория: Бланки/Образцы

1. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Отдел по защите информации (далее - "отдел") является структурным подразделением предприятия и подчиняется непосредственно __________________.

1.2. Отдел создан на основании приказа руководителя предприятия N _____ от "__"________ ___ г.

1.3. Начальник отдела назначается и освобождается от должности приказом руководителя предприятия.

Работники отдела назначаются и освобождаются от должности приказом руководителя предприятия по представлению Начальника отдела.

1.4. Отдел в своей работе руководствуется:

- федеральными законами Российской Федерации;

- указами и распоряжениями Президента Российской Федерации;

- постановлениями и распоряжениями Правительства Российской Федерации;

- законами _____________________ (указать субъект Российской Федерации);

1.5. В отделе должны быть документы и материалы по следующим вопросам:

- действующее законодательство о государственной тайне и защите информации;

- методические материалы по вопросам, связанным с обеспечением защиты информации;

- перспективы развития, специализация и направления деятельности предприятия и их подразделений;

- специфика выпускаемой на предприятиях отрасли продукции и технологические особенности ее изготовления;

- способы и особенности взаимодействия подразделений в процессе исследований и разработок и порядок прохождения служебной информации;

- организация комплексной защиты информации в отрасли, на предприятии;

- перспективы и направления защиты информации на предприятии, в отрасли;

- методы и средства контроля охраняемых сведений, выявления каналов утечки информации, организации технической разведки;

- порядок финансирования, методы планирования и организации проведения научных исследований и разработок, выполнения работ по защите информации;

- порядок заключения договоров на проведение специальных исследований и проверок, работ по защите технических средств передачи, обработки, отображения и хранения информации;

- достижения науки и техники в стране и за рубежом в области технической разведки и защиты информации;

- экономика, организация производства, труда и управления;

- единая государственная система делопроизводства;

- методы эффективного применения оргтехники и других технических средств управленческого труда;

- правила внутреннего трудового распорядка; правила и нормы охраны труда.

2. СТРУКТУРА ОТДЕЛА

2.1. Структуру и штаты отдела утверждает руководитель предприятия.

2.2. Руководство отделом осуществляет Начальник отдела.

2.3. В состав отдела входят (указать должности):

3. ОСНОВНЫЕ ЗАДАЧИ ОТДЕЛА

3.1. Разработка и внедрение организационных и технических мероприятий по комплексной защите информации на предприятии.

3.2. Проведение работ по организации защиты информации.

3.3. Организация взаимодействия между структурными подразделениями предприятия по вопросам защиты информации.

3.4. Контроль соблюдения нормативных требований по надежной защите информации.

3.5. Контроль за ведением делопроизводства в соответствии с установленным порядком.

4. ФУНКЦИИ ОТДЕЛА

В соответствии с возложенными на него задачами отдел осуществляет следующие функции:

4.1. Разработку и внедрение организационных и технических мероприятий по комплексной защите информации на предприятии, содержание которой составляет государственную или коммерческую тайну.

4.2. Соблюдение режима проводимых работ и сохранение конфиденциальности документированной информации.

4.3. Разработку проектов перспективных и текущих планов работ по защите информации, составление отчетов об их выполнении.

4.4. Проведение работ по организации, координации, методическому руководству и контролю их выполнения по вопросам защиты информации и разработка технических средств контроля.

4.5. Обеспечение взаимодействия и необходимой кооперации соисполнителей работ по вопросам организации и проведения научно-исследовательских и опытно-конструкторских разработок, организацию и контроль выполнения плановых заданий, договорных обязательств, а также сроки, полноту и качество работ, выполняемых соисполнителями.

4.6. Работу по заключению договоров на выполнение работы по защите информации, обеспечение финансирования работ, в том числе выполняемых по договорам.

4.7. Разработку технических заданий на выполняемые на предприятии исследования и разработки по созданию безопасных информационных технологий, отвечающих требованиям комплексной защиты информации.

4.8. Проведение специальных исследований и контрольных проверок по выявлению демаскирующих признаков и возможных каналов утечки информации, в том числе по техническим каналам, разработку мер по их устранению и предотвращению, а также работу по составлению актов и другой технической документации о степени защищенности технических средств и помещений.

4.9. Контроль соблюдения нормативных требований по надежной защите информации, обеспечение комплексного использования технических средств, методов и организационных мероприятий.

4.10. Рассмотрение применяемых и предлагаемых методов защиты информации, промежуточных и конечных результатов исследований и разработок.

4.11. Согласование проектной и другой технической документации на вновь строящиеся и реконструируемые здания и сооружения в части выполнения требований по защите информации.

4.12. Контроль за выполнением предусмотренных мероприятий, анализ материалов контроля, выявление нарушений, разработку и реализацию мер по устранению выявленных недостатков по защите информации.

4.13. Проведение аттестации объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности, представление в установленном порядке действующей отчетности.

4.14. Осуществление методического руководства деятельностью других структурных подразделений по вопросам защиты информации.

4.15. Осуществление в рамках своей компетенции ведения делопроизводства, формирование и отправление/получение корреспонденции и другой информации по электронным каналам связи.

4.16. Осуществление организации ведения нормативно-справочной информации, относящейся к функциям отдела.

4.17. Обеспечение в пределах своей компетенции защиты сведений, составляющих государственную тайну, и иных сведений ограниченного распространения.

4.18. Осуществление в соответствии с законодательством Российской Федерации работы по комплектованию, хранению, учету и использованию архивных документов, образовавшихся в ходе деятельности отдела.

Возложение на отдел функций, не относящихся к компетенции отдела, не допускается.

Отдел для решения возложенных на него задач имеет право:

5.1. Запрашивать в установленном порядке от структурных подразделений предприятия информацию (материалы) по вопросам, входящим в компетенцию отдела.

5.2. Создавать экспертные и рабочие группы по вопросам и проблемам защиты информации на предприятии.

5.3. Проводить проверки структурных подразделений предприятия в части, касающейся функций отдела.

5.4. Проводить в пределах своей компетенции в установленном порядке переговоры со сторонними организациями, подписывать договоры.

5.5. Использовать средства, выделяемые на финансирование приоритетных направлений защиты информации, для закупки образцов приборов, оборудования и комплектующих изделий, литературы и других мероприятий, обеспечивающих выполнение проектов и программ по защите информации.

5.6. Вносить предложения по вопросам, входящим в компетенцию отдела, в виде проектов.

6. ВЗАИМОДЕЙСТВИЕ СО СТРУКТУРНЫМИ ПОДРАЗДЕЛЕНИЯМИ ПРЕДПРИЯТИЯ

6.1. В процессе производственной деятельности предприятия отдел взаимодействует со следующими структурными подразделениями:

7.1. Всю полноту ответственности за качество и своевременность выполнения возложенных настоящим Положением на отдел задач и функций несет Начальник отдела.

7.2. Ответственность работников отдела устанавливается действующим законодательством и должностными инструкциями.

7.3. Начальник и другие работники отдела несут персональную ответственность за соответствие оформляемых ими документов и операций с корреспонденцией законодательству Российской Федерации.

8. КРИТЕРИИ ОЦЕНКИ ДЕЯТЕЛЬНОСТИ ОТДЕЛА

8.1. Своевременное и качественное выполнение поставленных целей и задач.

8.2. Качественное выполнение функциональных обязанностей.

Начальник отдела защиты информации:

Отдел безопасности является самостоятельным структурным подразделением предприятия. Функции, ответственность и задачи отдела безопасности определены в положении об отделе.

Отдел безопасности создается и ликвидируется приказом директора предприятия. Отдел подчиняется непосредственно генеральному директору.

Отдел безопасности возглавляет начальник службы безопасности, назначаемый на должность приказом директора предприятия. Начальник отдела безопасности имеет ____ заместителя (ей).

Обязанности заместителя (ей) определяются (распределяются) начальником отдела безопасности. Заместитель(и) и руководители отдела безопасности назначаются на должности и освобождаются от должностей приказом директора предприятия по представлению начальника отдела безопасности.

Ответственность за надлежащее и своевременное выполнение функций, предусмотренных настоящим положением об отделе безопасности. несет начальник отдела безопасности.

На начальника отдела безопасности возлагается персональная ответственность в случае:

![]() Положение об отделе безопасности. Скачать (doc)

Положение об отделе безопасности. Скачать (doc)

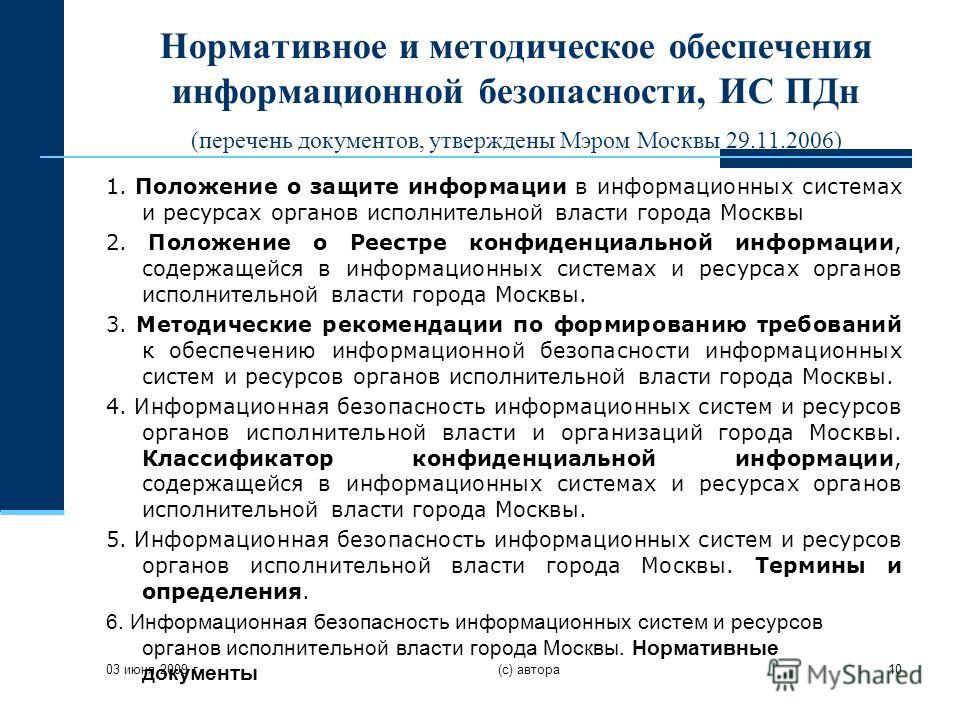

Об утверждении Положения об информационной безопасности в мэрии городского округа Тольятти

1. Утвердить прилагаемое Положение об информационной безопасности в мэрии городского округа Тольятти (далее - Положение).

2. Руководителям органов (структурных подразделений) мэрии городского округа Тольятти, осуществляющих обработку информации, ознакомить сотрудников с Положением не позднее десяти рабочих дней с момента подписания настоящего распоряжения.

3. Контроль за исполнением настоящего распоряжения возложить на руководителя департамента информационных технологий и связи Балашову Е.В.

Утверждено

распоряжением мэрии городского округа Тольятти

от 25.03.2013 г. № 1678-р/1

Положение об информационной безопасности (далее - Положение) в мэрии городского округа Тольятти (далее - мэрия) разработано в соответствии с требованиями Федерального закона от 27.07.2006г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации », Федерального закона от 27.07.2006г. № 152-ФЗ «О персональных данных », постановления Правительства Российской Федерации от 01.11.2012г. № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных ».

Положение определяет политику мэрии по безопасности информационных и коммуникационных ресурсов и технологий и обобщает ранее принятые правовые акты по направлениям информационных технологий и информационной безопасности.

Положение устанавливает:

- объекты защиты информации и субъекты доступа к информации информационных систем и ресурсов;

- основные угрозы информационной безопасности мэрии;

- основные принципы построения системы защиты информации мэрии;

- меры, методы и средства обеспечения информационной безопасности мэрии.

1.1. Основные термины и понятия, используемые в Положении.

В настоящем Положении используются следующие основные термины и понятия:

- Информационный обмен - процесс передачи и получения информации между пользователями и информационной системой, а также между элементами информационной системы;

- Авторизованный субъект доступа - сотрудник мэрии, которому предоставлены соответствующие права доступа к элементам ИСПДн;

- Администратор безопасности - лицо или группа лиц, ответственных за реализацию мероприятий по защите информации и осуществляющих постоянную организационную поддержку функционирования применяемых средств защиты информации;

- Атака на информационную систему - любое действие, выполняемое нарушителем, которое приводит к реализации угрозы, путем использования уязвимостей системы;

- Безопасность информации - защищенность информации от нарушения конфиденциальности, нарушения целостности, утраты или снижения степени доступности, а также незаконного тиражирования;

- Целостность информации - возможность внесения изменений только авторизованным субъектам доступа.

- Доступность информации - возможность доступа к информации авторизованного субъекта доступа;

- Внешний воздействующий фактор - воздействующий на систему фактор, внешний по отношению к объекту информатизации;

- Внутренний воздействующий фактор - воздействующий на систему фактор, внутренний по отношению к объекту информатизации;

- Вредоносные программы - программы, приводящие к несанкционированному уничтожению, блокированию, модификации либо копированию информации или нарушению работы;

- Угроза безопасности информации - потенциально возможное событие, действие, процесс или явление, которое может привести к нарушению конфиденциальности, целостности, доступности информации, а также неправомерному ее тиражированию, которое наносит ущерб собственнику, или пользователю информации;

- Защита информации - деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на информацию;

- Организационные меры защиты - это меры, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности информации;

- Технические средства защиты - электронные устройства и специальные программы, выполняющие самостоятельно или в комплексе с другими средствами функции защиты информации (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации);

- Система информационной безопасности - совокупность организационных мероприятий, технических средств защиты, а также специального персонала, предназначенных для обеспечения информационной безопасности;

- Нарушитель - лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства;

В органах мэрии обрабатывается информация, содержащая сведения ограниченного распространения (служебная информация, персональные данные), и открытые сведения. Защите подлежат все информационные системы мэрии, независимо от их местонахождения, числящиеся на бухгалтерском учете органов мэрии.

2.1. Основные объекты, подлежащие защите:

- информационные системы персональных данных (далее ИСПДн), а также открытая (общедоступная) информация, необходимая для работы мэрии, независимо от формы и вида ее представления;

- процессы обработки информации в информационных системах мэрии, информационные технологии, регламенты и процедуры сбора, обработки, хранения и передачи информации;

- информационная инфраструктура, включающая системы обработки и анализа информации, технические и программные средства ее обработки, передачи и отображения, в том числе каналы информационного обмена и телекоммуникации, системы и средства защиты информации.

2.2. Особенности объектов, подлежащих защите:

- территориальная распределенность элементов информационных систем;

- объединение в единую систему большого количества разнообразных технических средств обработки и передачи информации;

- необходимость обеспечения непрерывности функционирования органов мэрии;

- высокая интенсивность информационных потоков;

- разнообразие категорий пользователей.

3.1. Субъекты доступа к информации.

Субъектами доступа к информации при обеспечении информационной безопасности мэрии являются:

- органы мэрии, участвующие в информационном обмене;

- сотрудники органов мэрии, в соответствии с возложенными на них должностными обязанностями;

- физические лица, сведения о которых накапливаются, хранятся и обрабатываются в информационных системах мэрии (в соответствии со ст.14 Федерального закона от 27.07.2006г. № 152-ФЗ «О персональных данных »;

- сотрудники внешних организаций, занимающихся разработкой, поставкой, ремонтом и обслуживанием оборудования или информационных систем.

Перечисленным субъектам доступа к информации необходимо обеспечить:

- своевременность доступа к необходимой им информации (ее доступность);

- достоверность (полноту, точность, актуальность, целостность) информации;

- конфиденциальность (сохранение в тайне) определенной части информации, защиту от навязывания ложной (недостоверной, искаженной) информации;

- возможность осуществления контроля и управления процессами обработки и передачи информации;

- защиту информации от незаконного распространения.

3.2. Цели защиты информации.

Основной целью, на достижение которой направлено настоящее Положение, является защита от возможного нанесения субъектом доступа к информации материального, физического, морального или иного ущерба посредством случайного или преднамеренного воздействия на информацию, ее носители, процессы обработки и передачи.

Указанная цель достигается посредством обеспечения и постоянного поддержания следующих свойств информации:

- доступности информации для авторизованных субъектов доступа (устойчивого функционирования системы, при котором авторизованные субъекты доступа имеют возможность получения необходимой информации);

- целостности и аутентичности (подтверждение авторства) информации, хранимой и обрабатываемой в системах мэрии и передаваемой по каналам связи;

- конфиденциальности - сохранения в тайне определенной части информации, хранимой, обрабатываемой и передаваемой по каналам связи.

Необходимый уровень доступности, целостности и конфиденциальности информации обеспечивается методами и средствами, соответствующими множеству значимых угроз.

3.3. Основные задачи системы обеспечения информационной безопасности мэрии.

Для достижения основной цели защиты и обеспечения указанных свойств информации система обеспечения информационной безопасности мэрии должна обеспечивать решение следующих задач:

- своевременное выявление, оценка и прогнозирование источников угроз информационной безопасности, причин и условий, способствующих нанесению ущерба субъектам информационных отношений, нарушению нормального функционирования систем мэрии;

- создание механизма оперативного реагирования на угрозы безопасности информации;

- создание условий для минимизации и локализации наносимого ущерба неправомерными действиями физических и юридических лиц, ослабление негативного влияния и ликвидация последствий нарушения безопасности информации;

- защиту от вмешательства в процесс функционирования систем мэрии посторонних лиц (доступ к информационным ресурсам должны иметь только зарегистрированные в установленном порядке пользователи);

- разграничение доступа пользователей к информационным, аппаратным, программным и иным ресурсам мэрии - обеспечение доступа только к тем ресурсам и выполнения только тех операций с ними, которые необходимы конкретным пользователям для выполнения своих служебных обязанностей;

- обеспечение аутентификации пользователей, участвующих в информационном обмене (подтверждение подлинности отправителя и получателя информации);

- защиту от несанкционированной модификации используемых в системах мэрии программных средств, а также защиту систем от внедрения несанкционированных программ, включая компьютерные вирусы;

- защиту информации от утечки по техническим каналам при ее обработке, хранении и передаче по каналам связи.

3.4. Основные пути решения задач системы обеспечения информационной безопасности мэрии.

Основные цели обеспечения информационной безопасности и решение перечисленных выше задач достигаются:

учетом всех подлежащих защите информационных систем мэрии;

журналированием действий персонала, осуществляющего обслуживание и модификацию программных и технических средств корпоративной информационной системы;

полнотой, реальной выполнимостью и непротиворечивостью требований правовых актов мэрии по вопросам обеспечения информационной безопасности;

подготовкой должностных лиц (сотрудников), ответственных за организацию и осуществление практических мероприятий по обеспечению информационной безопасности;

наделением каждого сотрудника (пользователя) мэрии минимально необходимыми для выполнения им своих функциональных обязанностей полномочиями по доступу к информационным ресурсам мэрии;

четким знанием и строгим соблюдением всеми пользователями информационных систем мэрии требований правовых актов мэрии по вопросам обеспечения информационной безопасности;

персональной ответственностью за свои действия каждого сотрудника, в рамках своих функциональных обязанностей имеющего доступ к информационным ресурсам мэрии;

непрерывным поддержанием необходимого уровня защищенности элементов информационных систем мэрии;

применением программно-аппаратных средств защиты информации и непрерывной административной поддержкой их использования;

эффективным контролем над соблюдением пользователями информационных ресурсов мэрии требований по обеспечению информационной безопасности.

Правила работы в локальной вычислительной сети мэрии приведены в «Положении о порядке использования средств вычислительной техники в локальной вычислительной сети мэрии городского округа Тольятти», утвержденном распоряжением мэра городского округа Тольятти от 18.09.2009г. № 76-р/6.7 (далее - «Порядок использования средств вычислительной техники»). Условия обработки персональных данных и обязанности сотрудников, ответственных за проведение мероприятий по защите персональных данных изложены в «Положении об обработке персональных данных в мэрии городского округа Тольятти», утвержденном распоряжением мэрии городского округа Тольятти от 30.12.2010г. №13996-р/1 (далее - Положение об обработке персональных данных).

Существует два вида угроз информационной безопасности:

- Искусственные угрозы - это угрозы, вызванные деятельностью человека;

- Естественные угрозы - это угрозы, вызванные воздействиями на информационную систему и ее элементы объективных физических процессов техногенного характера или стихийных природных явлений, не зависящих от человека.

4.1. Угрозы информационной безопасности и их источники.

4.1.1. Основные угрозы информационной безопасности мэрии:

Наиболее значимыми угрозами информационной безопасности мэрии (способами нанесения ущерба субъектам информационных отношений) являются:

- нарушение функциональности компонентов информационных систем мэрии, блокирование информации, нарушение технологических процессов, срыв своевременного решения задач;

- нарушение целостности (искажение, подмена, уничтожение) информационных ресурсов мэрии, а также фальсификация (подделка) документов;

- нарушение конфиденциальности (разглашение, утечка) персональных данных.

4.1.2. Основные источники угроз безопасности информации мэрии:

- непреднамеренные (ошибочные, случайные, без злого умысла и корыстных целей) нарушения установленных регламентов сбора, обработки и передачи информации, а также требований безопасности информации и другие действия пользователей информационных систем мэрии (в том числе сотрудников, отвечающих за обслуживание и администрирование элементов информационных систем), приводящие к непроизводительным затратам времени и ресурсов, разглашению сведений ограниченного распространения, потере ценной информации или нарушению работоспособности элементов информационных систем;

- преднамеренные (в корыстных целях, по принуждению третьими лицами, со злым умыслом и т.п.) действия легально допущенных к информационным ресурсам мэрии пользователей (в том числе сотрудников, отвечающих за обслуживание и администрирование элементов информационных систем), которые приводят к непроизводительным затратам времени и ресурсов, разглашению сведений ограниченного распространения, потере ценной информации или нарушению работоспособности элементов информационных систем мэрии;

- удаленное несанкционированное вмешательство посторонних лиц из внешних сетей общего назначения (прежде всего через сеть Интернет), через легальные и несанкционированные каналы подключения к таким сетям, используя недостатки протоколов обмена, средств защиты и разграничения удаленного доступа к информационным ресурсам;

- ошибки, допущенные при разработке элементов информационных систем мэрии и их систем защиты, ошибки в программном обеспечении, отказы и сбои технических средств (в том числе средств защиты информации);

- технические сбои элементов информационных систем.

4.2. Пути реализации угроз информационной безопасности мэрии.

4.2.1. Пути реализации непреднамеренных искусственных угроз информационной безопасности мэрии.

Сотрудники мэрии, являющиеся авторизованными субъектами доступа информационных систем, а также сотрудники, обслуживающие отдельные элементы информационных систем, являются внутренними источниками случайных воздействий.

Основные пути реализации непреднамеренных искусственных (субъективных) угроз безопасности информации мэрии (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла):

- неосторожные действия, приводящие к частичному или полному нарушению функциональности элементов информационных систем мэрии;

- неосторожные действия, приводящие к разглашению информации ограниченного распространения или делающие ее общедоступной;

- разглашение, передача или утрата атрибутов разграничения доступа (ключей (логинов), паролей, ключевых носителей и т. п.);

- игнорирование установленных правил при работе с информационными ресурсами;

- проектирование алгоритмов обработки данных, разработка программного обеспечения с возможностями, представляющими опасность для функционирования информационных систем и информационной безопасности мэрии;

- пересылка информации по ошибочному электронному адресу (устройства);

- ввод ошибочных данных;

- неосторожная порча носителей информации;

- неосторожное повреждение каналов связи;

- неправомерное отключение оборудования или изменение режимов работы элементов информационных систем;

- заражение компьютеров вирусами;

- несанкционированный запуск технологических программ, способных вызвать потерю работоспособности элементов информационных систем или осуществляющих необратимые в них изменения (форматирование или реструктуризацию носителей информации, удаление данных);

- некомпетентное использование, настройка или неправомерное отключение средств защиты.

Обязанности пользователя информационной системы приведены в «Руководстве пользователя информационной системы персональных данных в мэрии городского округа Тольятти», утвержденном распоряжением мэрии городского округа Тольятти от 18.08.2011г. №8933-р/1 (далее - «Руководством пользователя ИСПДн»). Правила работы в локальной вычислительной сети мэрии приведены в разделе 4 «Порядка использования средств вычислительной техники».

4.2.2. Пути реализации преднамеренных искусственных (субъективных) угроз информационной безопасности:

Основные возможные пути умышленной дезорганизации работы, вывода элементов информационных систем мэрии из строя, несанкционированного доступа к информации (с корыстными целями, по принуждению, из желания отомстить):

- умышленные действия, приводящие к частичному или полному нарушению функциональности элементов информационных систем мэрии;

- действия по дезорганизации функционирования информационных систем мэрии, хищение электронных документов и носителей информации;

- несанкционированное копирование электронных документов и носителей информации;

- умышленное искажение информации, ввод неверных данных;

- отключение или вывод из строя подсистем обеспечения функционирования элементов информационных систем (электропитания, охлаждения и вентиляции, линий и аппаратуры связи);

- перехват данных, передаваемых по каналам связи и их анализ;

- незаконное получение атрибутов разграничения доступа (используя халатность пользователей, путем подделки, подбора пароля);

- несанкционированный доступ к ресурсам информационных систем с рабочих станций авторизованных субъектов доступа;

- хищение или вскрытие шифров криптозащиты информации;

- внедрение аппаратных и программных закладок с целью скрытно осуществлять доступ к информационным ресурсам или дезорганизации функционирования элементов информационных систем мэрии;

- незаконное использование элементов информационных систем, нарушающее права третьих лиц;

- применение подслушивающих устройств, фото и видео съемка для несанкционированного съема информации.

4.2.3. Пути реализации основных естественных угроз безопасности информации:

- выход из строя оборудования информационных систем и оборудования обеспечения его функционирования;

- выход из строя или невозможность использования линий связи;

- пожары и стихийные бедствия.

4.3. Модель возможных нарушителей.

4.3.1. Типы нарушителей.

С учетом категории лиц, мотивации, квалификации, наличия специальных средств:

- Некомпетентный (невнимательный) пользователь - сотрудник органа мэрии (или подразделения внешней организации, занимающейся обслуживанием информационных систем мэрии), предпринимающий попытки выполнения запрещенных действий, доступа к защищаемым ресурсам информационных систем с превышением своих полномочий, ввода некорректных данных, нарушения правил и регламентов работы с информацией, действуя по ошибке, некомпетентности или халатности без умысла и использующий при этом только штатные средства;

- Любитель - сотрудник органа мэрии (или подразделения внешней организации, занимающейся обслуживанием информационных систем мэрии), пытающийся нарушить систему защиты без корыстных целей, умысла или для самоутверждения. При этом используются различные методы получения дополнительных полномочий доступа к ресурсам, недостатки в построении системы защиты и доступные ему штатные средства (несанкционированные действия посредством превышения своих полномочий на использование разрешенных средств), нештатные инструментальные и технологические программные средства, самостоятельно разработанные программы или стандартные дополнительные технические средства.

- Внутренний (внешний) злоумышленник - Авторизованный субъект доступа (постороннее лицо) действующий целенаправленно (в том числе в сговоре с лицами, не являющимися сотрудниками мэрии). При этом используются методы и средства взлома системы защиты, включая агентурные методы, пассивные средства (технические средства перехвата), методы и средства активного воздействия (модификация технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ), а также комбинации воздействий, как изнутри, так и извне мэрии.

4.3.2. Внутренние нарушители.

Внутренним нарушителем может быть лицо из следующих категорий сотрудников органов мэрии:

- зарегистрированные пользователи и персонал, обслуживающий технические средства информационных систем мэрии;

- сотрудники, в том числе руководители, не являющиеся зарегистрированными пользователями и не допущенные к информационным ресурсам мэрии, но имеющие доступ в здания и помещения;

- сотрудники, в том числе руководители, задействованные в разработке и сопровождении программного обеспечения.

4.3.3. Внешние нарушители.

Внешним нарушителем может быть лицо из следующих категорий:

- сотрудники органов мэрии, с которыми прекращен (расторгнут) трудовой договор;

- представители внешних организаций, занимающихся разработкой, поставкой, ремонтом и обслуживанием элементов информационных систем;

- члены преступных организаций или лица, действующие по их заданию;

- лица, случайно или умышленно проникшие в локальную вычислительную сеть мэрии из внешних телекоммуникационных сетей (хакеры).

4.3.4. Администраторы автоматизированных систем мэрии, имеющие неограниченный доступ к информационным ресурсам компонентов корпоративной информационной системы. Администраторы автоматизированных систем могут относиться как к внешним, так и к внутренним нарушителям.

4.4. Утечка информации по техническим каналам.

При проведении мероприятий и эксплуатации технических средств устанавливаются следующие каналы утечки или нарушения целостности информации, нарушения работоспособности технических средств:

- побочные электромагнитные излучения информативного сигнала от технических средств мэрии и линий передачи информации;

- наводки информативного сигнала, обрабатываемого техническими средствами локальной вычислительной сети мэрии, на провода и линии, выходящие за пределы контролируемой зоны мэрии, в т.ч. на цепи заземления и электропитания;

- электрические сигналы или радиоизлучения, обусловленные воздействием на средства передачи информации высокочастотных сигналов, создаваемых с помощью разведывательной аппаратуры, по эфиру и проводам, либо сигналов промышленных радиотехнических устройств (радиовещательные, радиолокационные станции, средства радиосвязи и т.п.), и модуляцией их информативным сигналом;

- акустическое излучение информативного речевого сигнала или сигнала, обусловленного функционированием технических средств обработки информации;

- электрические сигналы, возникающие посредством преобразования информативного сигнала из акустического в электрический за счет микрофонного эффекта и распространяющиеся по проводам и линиям передачи информации;

- вибрационные сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации выделенных помещений;

- воздействие на технические или программные средства в целях нарушения целостности (уничтожения, искажения) информации, работоспособности технических средств, средств защиты информации, адресности и своевременности информационного обмена, в том числе электромагнитное, через специально внедренные электронные и программные средства ("закладки").

- перехват информации или воздействие на нее с использованием технических средств может вестись непосредственно из зданий, расположенных в непосредственной близости от объектов мэрии, мест временного пребывания заинтересованных в перехвате информации или воздействии на нее лиц при посещении ими органов мэрии, а также с помощью скрытно устанавливаемой автономной автоматической аппаратуры.

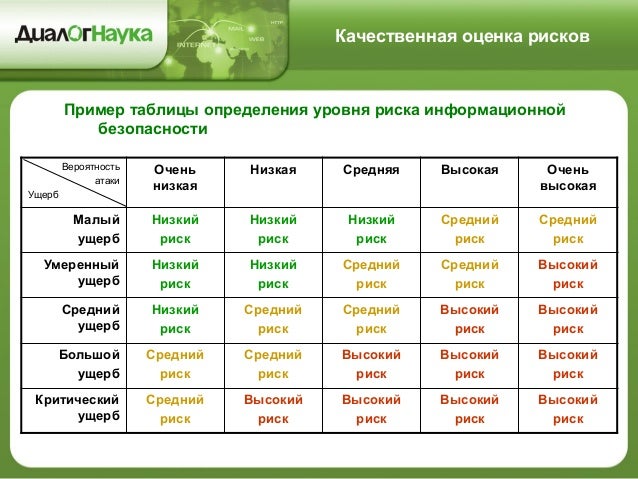

Анализ угроз информационной безопасности, их актуальности и возможности реализации содержатся в частных моделях угроз по каждой информационной системе, эксплуатирующейся в мэрии.

Построение системы защиты информации мэрии и ее функционирование должны осуществляться в соответствии со следующими основными принципами:

5.1. Законность.

Предполагает осуществление защитных мероприятий и разработку системы защиты информации мэрии в соответствии с действующим законодательством в области информации, информатизации и защиты информации, а также других нормативных актов по безопасности информации, утвержденных органами государственной власти. Принятые меры информационной безопасности не должны препятствовать доступу правоохранительных органов в предусмотренных законодательством случаях к ресурсам конкретных информационных систем.

Все пользователи информационных систем мэрии должны иметь представление об ответственности за правонарушения в области информации.

5.2. Системность.

Системный подход к построению системы защиты информации в мэрии предполагает учет всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, значимых для понимания и решения проблемы обеспечения информационной безопасности мэрии.

При создании системы защиты учитываются все слабые и наиболее уязвимые места информационных систем мэрии, а также характер, возможные объекты и направления атак на нее со стороны нарушителей, пути несанкционированного доступа к информации. Система защиты должна строиться с учетом возможности появления принципиально новых путей реализации угроз безопасности.

5.3. Комплексность.

Комплексное использование методов и средств защиты информационных систем предполагает согласованное применение программных и технических средств при построении целостной системы защиты, перекрывающей все значимые каналы реализации угроз. Защита должна строиться эшелонировано. Внешняя защита должна обеспечиваться физическими средствами, организационными и правовыми мерами.

Основные аспекты внешней защиты определяются «Порядком пропускного и внутриобъектового режима в мэрии городского округа Тольятти », утвержденным распоряжением мэрии городского округа Тольятти от 05.03.2010г. №3094-р/1 (далее - «Порядком пропускного и внутриобъектового режима»)

5.4. Непрерывность защиты.

Для обеспечения этого принципа необходима постоянная организационная (административная) поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, перераспределение полномочий).

Порядок получения доступа к информационным ресурсам регламентируется в разделе 3 «Порядка использования средств вычислительной техники».

Порядок организации парольной защиты установлен в «Руководстве пользователя ИСПДн».

5.5. Своевременность.

Предполагается упреждающий характер мер обеспечения информационной безопасности, то есть постановка задач по комплексной защите информации и реализация мер обеспечения безопасности информации на ранних стадиях разработки информационных систем.

Разработка системы защиты ведется параллельно с разработкой и развитием самой подлежащей защите информационной системы.

5.6. Преемственность и совершенствование предполагает постоянное совершенствование мер и средств защиты информации на основе преемственности организационных и технических решений, кадрового состава, анализа функционирования информационных систем мэрии и систем информационной защиты с учетом изменений в методах и средствах перехвата информации, нормативных требований по защите, достигнутого отечественного и зарубежного опыта в этой области.

5.7. Персональная ответственность предполагает возложение ответственности за обеспечение информационной безопасности на каждого сотрудника в пределах его полномочий. В соответствии с этим принципом распределение прав и обязанностей сотрудников строится таким образом, чтобы в случае любого нарушения круг виновников был четко известен или сведен к минимуму.

5.8. Минимизация полномочий предполагает предоставление пользователям минимальных прав доступа в соответствии со служебной необходимостью. Доступ к информации должен предоставляться только в том случае и объеме, если это необходимо сотруднику для выполнения его должностных обязанностей.

5.9. Гибкость системы информационной безопасности предполагает способность системы информационной безопасности реагировать на изменения внешней среды и условий осуществления мэрией своей деятельности. В число таких изменений входят:

- изменения организационной и штатной структуры мэрии;

- изменение существующих или внедрение принципиально новых информационных систем;

- ввод в эксплуатацию новых технических средств.

5.10. Простота применения средств защиты.

Механизмы и методы системы защиты информации должны быть понятны и просты в использовании. Применение средств и методов защиты не связано со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудозатрат при обычной работе зарегистрированных пользователей, а также не требует от пользователя выполнения малопонятных ему операций.

5.11. Обоснованность и техническая реализуемость предполагает, что информационные технологии, технические и программные средства, средства и меры защиты информации реализуются на современном техническом уровне и обоснованы для достижения заданного уровня безопасности информации и экономической целесообразности, а также соответствуют установленным нормам и требованиям по безопасности информации.

5.12. Специализация и профессионализм предполагает привлечение к разработке средств и реализации мер защиты информации специализированных организаций, наиболее подготовленных к конкретному виду деятельности по обеспечению безопасности информационных ресурсов, имеющих опыт практической работы и государственную лицензию на право оказания услуг в этой области. Реализация административных мер и эксплуатация средств защиты осуществляется профессионально подготовленными специалистами структурного подразделения защиты информации мэрии.

5.13. Обязательность контроля предполагает обязательность и своевременность выявления и пресечения попыток нарушения установленных правил обеспечения безопасности информации.

Контроль за деятельностью любого пользователя, каждого средства защиты и в отношении любого объекта защиты осуществляется на основе применения средств оперативного контроля и регистрации и охватывает санкционированные и несанкционированные действия пользователей.

Выявленные сотрудниками органов мэрии недостатки системы защиты информации доводятся до сведения руководителей соответствующего уровня. О существенных недостатках сообщается руководителю соответствующего органа мэрии.

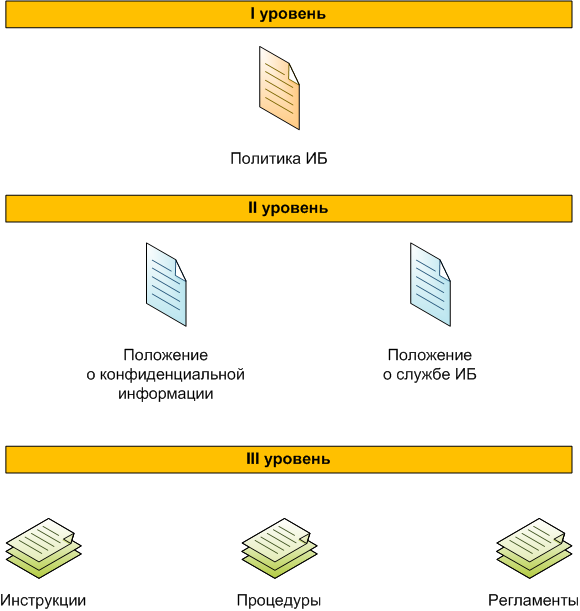

6.1. Меры обеспечения информационной безопасности.

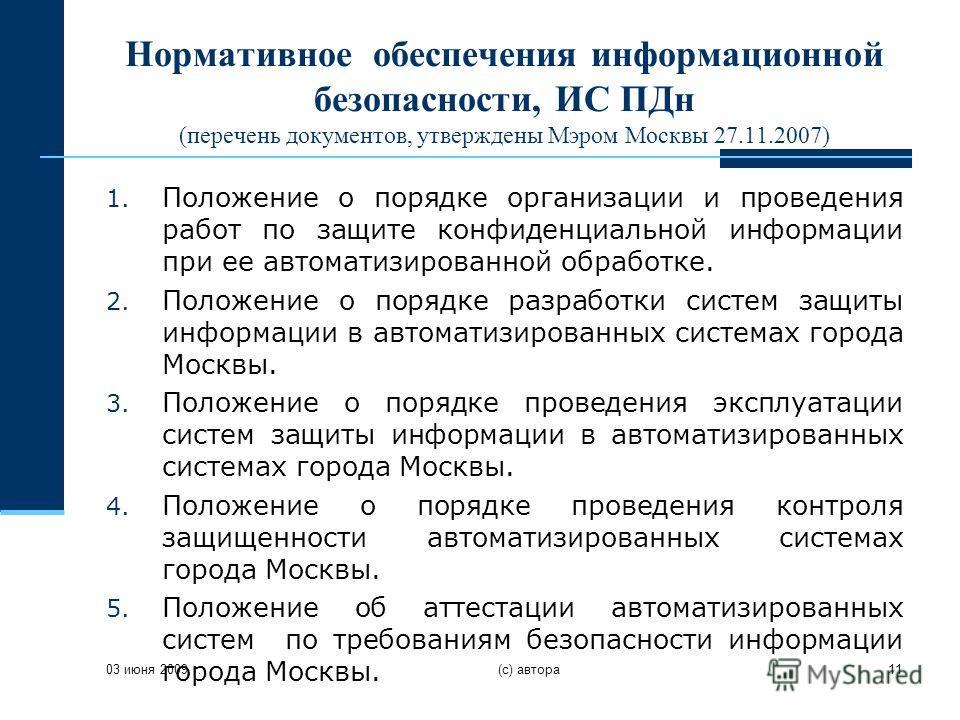

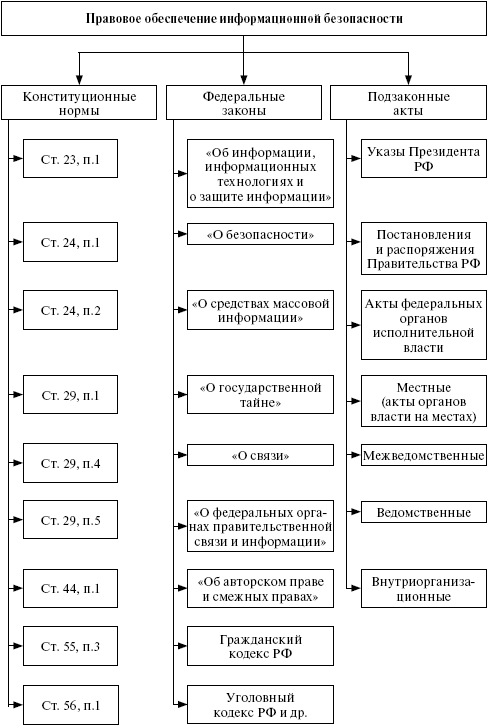

6.1.1. Законодательные (правовые) меры обеспечения информационной безопасности.

К правовым мерам обеспечения информационной безопасности относятся действующие в Российской Федерации законодательные и иные нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил. Правовые меры обеспечения информационной безопасности носят упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом информационных систем мэрии.

6.1.2. Технологические меры обеспечения информационной безопасности.

К данному виду мер обеспечения информационной безопасности относятся технологические решения и приемы, направленные на уменьшение возможности совершения сотрудниками ошибок и нарушений в рамках предоставленных им прав и полномочий.

6.1.3. Организационные (административные) меры обеспечения информационной безопасности.

Организационные (административные) меры обеспечения информационной безопасности - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности или снизить размер потерь в случае их реализации.

Организационными (административными) мерами обеспечения информационной безопасности являются:

- Регламентация доступа в здания мэрии - определяется «Порядком пропускного и внутриобъектового режима»;

- Регламентация допуска сотрудников к использованию информационных ресурсов -определяется «Перечнем должностей специалистов мэрии городского округа Тольятти, замещение которых предусматривает осуществление обработки персональных данных», утвержденным распоряжением мэрии городского округа Тольятти от 03.07.2012г. №7957-р/1;

- Анализ требований к элементам системы на основе заявок пользователей на обслуживание и модификацию аппаратных и программных ресурсов;

- Обеспечение и контроль физической целостности (неизменности конфигурации) средств вычислительной техники - определяется «Порядком использования средств вычислительной техники»;

- Обучение пользователей - регламентируется «Руководством пользователя ИСПДн»;

- Деятельность подразделения обеспечения информационной безопасности - регламентируется «Положением об отделе информационной безопасности»;

- Условия обработки информационных ресурсов конфиденциального характера, ответственность за нарушения установленного порядка пользования информационными ресурсами мэрии определяется «Положением о порядке обращения с информационными ресурсами конфиденциального характера в исполнительных органах местного самоуправления, муниципальных предприятиях и учреждениях г.Тольятти, утвержденного Постановлением мэра г.Тольятти от 31.03.2003г. № 48-1/п, а также «Положением об обработке персональных данных».

6.1.4. Физические меры обеспечения информационной безопасности.

Физические меры обеспечения информационной безопасности основаны на применении механических, электронных или электронно-механических устройств, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к элементам информационных систем и защищаемой информации.

6.1.5. Технические меры обеспечения информационной безопасности.

Технические (аппаратно-программные) меры обеспечения информационной безопасности основаны на использовании электронных устройств и специальных программ и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации).