Категория: Инструкции

Системы контроля доступа

Библиотека технической документации.Назначение установок СКУД – обеспечивать автоматическую фильтрацию посетителей согласно предоставленным правам доступа. В основе конструкции лежит электромеханический или электромагнитный замок, который срабатывает, например, при считывании пропуска.

Высокотехнологичные системы контроля управления доступом – это комплекс устройств, которые обеспечивают пропускной режим на предприятиях, а также выполняют ряд других важных функций:

Управление доступом необходимо не только для ограничения входа на закрытую территорию. Система также ведет учет рабочего времени, помогает повышать дисциплину среди сотрудников, полностью закрывать помещение для сохранности материальных ценностей в отсутствие людей.

Для получения более полной информации по продукции мы разработали для вас подробную библиотеку технической документации по оборудованию разных брендов.

Описания, инструкции по эксплуатации, руководства пользователяВнимание! Доступ к технической документации нашего сайта условно свободный.

Для получения доступа (логина и пароля) к некоторой документации

Вам будет необходимо зарегистрироваться

Locky-CP-RS Описание (118 КБ) Автономный контроллер СКУД Locky-BP Описание (118 КБ) Автономный контроллер СКУД Locky-BF Описание (118 КБ) Автономный контроллер СКУД

Сетевое оборудование систем контроля доступа АРТОНИТАртонит Лайт версия 1.0.0.8 Дистрибутив обновления (27 Мб) Бесплатное программное обеспечение (Открытый доступ)

Оборудование фирмы Kortla (Китай)Каталог оборудования Kortla Каталог (2,2 Мб) Иллюстрированный каталог оборудования фирмы Kortla Презентация оборудования Kortla Презентация (7,5 Мб) Эволюция систем СКУД на базе Kortla KET Ims6A. Дистрибутив Дистрибутив (6,0 Мб) Программный комплекс системы контроля и управления доступом и учета рабочего времени (БД Access) KET Ims6A. Обновление Обновление (2,8 Мб) Программный комплекс системы контроля и управления доступом и учета рабочего времени (БД Access) KET Dms6A. Дистрибутив Дистрибутив (5,8 Мб) Программный комплекс системы контроля и управления доступом (БД Access) KET Dms6A. Обновление Обновление (2,6 Мб) Программный комплекс системы контроля и управления доступом (БД Access) KET Ims6S. Дистрибутив Дистрибутив (6,7 Мб) Программный комплекс системы контроля и управления доступом и учета рабочего времени (БД MS SQL Server). Многопользовательская версия KET Ims6S. Обновление Обновление (2,8 Мб) Программный комплекс системы контроля и управления доступом и учета рабочего времени (БД MS SQL Server). Многопользовательская версия KET Dms6S. Дистрибутив Дистрибутив (6,5 Мб) Программный комплекс системы контроля и управления доступом (БД MS SQL Server). Многопользовательская версия KET Dms6S. Обновление Обновление (2,6 Мб) Программный комплекс системы контроля и управления доступом (БД MS SQL Server). Многопользовательская версия KET201D2 Схема внешних соединений (216 Кб) Двухпортовый контроллер СКУД KET201D4-W Руководство пользователя (476 кб) Сетевой 4-x портовый контроллер СКУД KET201D4-W Схема внешних соединений (276 Кб) Сетевой многопортовый контроллер СКУД KET201BE/M Схема внешних соединений (109 Кб) Сетевой однопортовый контроллер СКУД KET201H Схема внешних соединений (109 Кб) Автономный контроллер СКУД KET201HE/M Руководство пользователя (360кб) Автономный однодверный контроллер СКД KET601B Схема внешних соединений (208 Кб) Терминал учета рабочего времени KORLTA KET201D4/8 Руководство пользователя (825 Кб) Сетевой многопортовый контроллер СКУД KET201A2/D2 Руководство пользователя (726 Кб) Сетевой 2-x портовый контроллер СКУД KET101FE/FM Руководство пользователя (214 Кб) Считыватель Proximity карт с клавиатурой KET101 Руководство пользователя (24 Кб) Считыватели Proximity карт серии KET101 KET101T/KET101TC Руководство пользователя (69 Кб) Считыватель и карта большой дальности KET101T-2 Руководство пользователя (83 Кб) Считыватель Proximity карт средней дальности KET101UE/UM/UMW Руководство пользователя (131 Кб) Считыватель для занесения карт KET101ZO Руководство пользователя (1,3 Мб) Оптический считыватель отпечатков пальцев ПО СКУД Korlta Инструкция (2 Мб) Инструкция по быстрой установке ПО СКУД Korlta ПО СКУД Korlta (Korlta software) Руководство по эксплуатации (2,5 Мб) Описание ПО СКУД Korlta (рус.)

Оборудование фирмы СЕМЬ ПЕЧАТЕЙ-TSS (Россия)СКУД TSS-OFFICE СКУД TSS-PROFI Руководство Администратора (853 Кб) Системы контроля и управления доступом.

Общее описание Ядро СКУД Руководство Администратора (1084 Кб) Программное обеспечение. Программы ядра СКУД СКУД TSS-2000i Инструкция (702 Кб) Оборудование СКУД TSS-2000i NewTest Руководство пользователя (273 Кб) Программа для тестирования контроллеров марки TSS СКУД TSS-207 Инструкция (343 Кб) Контроллеры СКУД серии TSS-207 СКУД TSS-204 Руководство пользователя (155 Кб) Система GSM-Profi на основе терминала GSM Profi-S СКУД TSS-205 Описание и инструкция пользователя (823 Кб) Система GSM-Profi на базе контроллеров серии TSS-705.

Общее описание СКУД TSS-206(G) Руководство пользователя (880 Кб) Контроллер TSS-706(G) оповещений, автоматики и управления для автомобиля Каталог TSS-GSM Каталог (973 Кб) Каталог оборудования для контроля и охраны удаленных объектов по каналам сотовой связи TSS-GSM TSS-2000 NTService Руководство пользователя (141 Кб) Программный модуль-сервис TSS-2000 NTService. Установка сервиса Инструкция (1 Кб) Инсталляция программного модуля-сервисам СКУД TSS. Монтаж системы Руководство пользователя (26 Кб) Система контроля и управления доступом марки TSS. Требования по монтажу

TWE101 Руководство по эксплуатации (2,7 Мб) Калитка электромеханическая АЛЕКО-400, АЛЕКО-300-12/24, АЛЕКО-200, АЛЕКО-150 (S) Инструкция по установке и эксплуатации (85 Кб) Электромагнитные замки серии “АЛЕКО”

Оборудование фирмы NICE (Италия)Каталог 2000 Каталог (3 Мб) Иллюстрированный каталог оборудования фирмы NICE A3 - А3F плата управления Техническое описание (487 Кб) Блок управления двумя двигателями А3

(предусмотренный для линейного регулирования крутящего момента AR) A3 - А3F Инструкция (485 Кб) Инструкция по установке A5 Инструкция описание (437 Кб) Электронное устройство управления A5 для трехфазного/однофазного двигателя A5 плата управления Инструкция (437 Кб) Инструкция по установке A6-A6F-A700F плата управления Инструкция описание (729 Кб) Электронная плата управления электромеханическими приводами ворот.

Версии A6-A6F и A700F. A824 Инструкция описание (20 Кб) Плата управления электромеханическими приводами A824 плата управления Инструкция по установке (1,2 Мб) Инструкция по установке CLIMBER &ROBO PLUS плата управления Инструкция описание (570 Кб) Электронная плата управления электромеханическими приводами ворот Robo Plus или CLIMBER CLIMBER&ROBO PLUS Инструкция описание (570 Кб) Инструкция по установке CLIMBER Инструкция описание (1020 Кб) Электромеханический редукторный электродвигатель для секционных и двустворчатых раздвижных ворот. FE-FEP-FI-BF Инструкция описание (839 Кб) Инфракрасный лучевой барьер для безопасности FLO - VERY Инструкция описание (454 Кб) Дистанционное радиоуправление приводами ворот и шлагбаумами с кварцевой стабилизацией.Серия: FLO и VERY HYPPO Инструкция описание (2,3 Мб) HYPPO. Электромеханический привод c шарнирным или телескопическим рычагом для навесных ворот с одной или двумя створками. METRO Инструкция описание (1286 Кб) Электромеханический привод для навесных ворот с одной или двумя створками.

(Устанавливается под землей). OTTO Инструкция описание (1,2 Мб) Электромеханический редукторный двигатель для ворот на пружине или с противовесом. PLUTO Инструкция описание (2,5 Мб) Электромеханический привод для навесных ворот с одной или двумя створками. ROBO Инструкция описание (1217 Кб) Электромеханический редукторный двигатель для раздвижных ворот. ROBO/OTTO плата управления Инструкция описание (138 Кб) Электронная плата управления исполнительным механизмом ROBO/OTTO SPIDER плата управления Инструкция описание (450 Кб) Электронное устройство управления исполнительными механизмами: SPIDER 6060, SPIDER 6065, SPIDER 6100 SPIDER Инструкция описание (1,8 Мб) Электромеханический редукторный двигатель для подъемных ворот на пружине или с противовесом (SP 6065 и SP 6100). THOR Инструкция описание (1,6 Мб) Электромеханический редукторный двигатель для раздвижных ворот WIL плата управления Инструкция описание (275 Кб) Электронная плата управления электромеханическим шлагбаумом серии WIL WIL Инструкция описание (1,6 Мб) Электромеханический шлагбаум серии WIL.

COM-4000 XP Light Описание (260 Кб) Система контроля и управления доступом COM-4000-250, COM-4000-1000 Руководство пользователя (853 Кб) Установка Системы контроля и управления доступом Galdor Security Plug Руководство пользователя (222 Кб) Инсталляция устройства безопасности

Аккумулятор 7 А/ч – 1 шт.

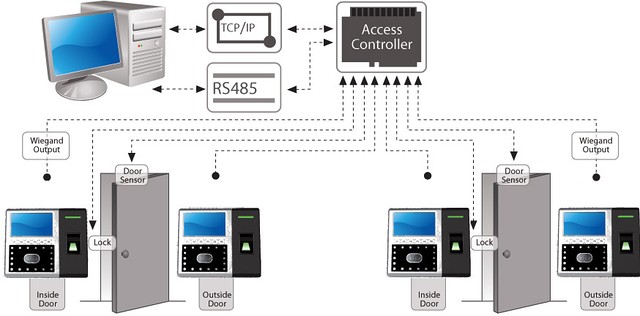

Система контроля и управления доступом uaLock Pro предназначена для создания однодверной двусторонней или же двухдверной односторонней системы контроля доступа, на базе бесконтактной технологии Рroximity карт, с возможностю подключения к персональному компьютеру для контроля происходящих событий со стороны оператора.

Система uaLock Pro удобна в использовании на предприятиях с количеством сотрудников до 1600 человек (количество сотрудников, которым разрешен доступ в отдельное контролируемое помещение).

Система контроля доступа устанавливается на входные двери контролируемого помещения, а контроллер управления через com-порт подключается к компьютеру. При этом для нормального функционирования системы подключение к компьютеру не является обязательным, так как решения о доступе принимается на уровне контроллеров, которые хранят разрешенные коды карточек доступа. Подключение к ПК обязательно при первоначальной установке системы для настройки списка доступа сотрудников и других параметров. В дальнейшем система контроля доступа uaLock Pro способна автономно записывать все происходящие события в энергонезависимую память контроллера (память на последние 5016 событий). Отображение всех происходящих событий на мониторе оператора происходит в реальном времени, или же по запросу оператора.

События, которые записываются:

- вход/выход с уточнением кода карточки и временем возникновения события;

- срабатывание звуковой индикации в случае открытия двери;

- нажатие кнопки для открытия двери.

uaLock Pro управляет одним исполнительным устройством (электромагнитный замок. электромеханический замок. электрозащелка ). Возможно подключение второго исполнительного устройства. В качестве ключевого элемента доступа используются проксимити карты стандарта Em-Marine. В энергонезависимой памяти контроллера может храниться до 1603 карт. Добавление/ удаление карт осуществляется с помощью программного обеспечения ПО uaLock.

КРАТКИЙ ПРИНЦИП РАБОТЫ

При поднесении проксимити карты к считывателю, установленному в удобном месте при входе в контролируемое помещение, происходит считывание кода карты (дальность считывания до 12 см). В дальнейшем код карты передается контроллеру управления, при этом если в энергонезависимой памяти контроллера прописан этот код, происходит подача сигнала на исполнительный элемент (электромагнитный замок), также информация о данном событии записывается в энергонезависимую память контроллера и передается на монитор оператора. Электромагнитный замок разблокируется (происходит прекращение подачи питания на замок), разрешая проход в помещение. Для открытия двери с внутренней стороны помещения устанавливается второй считыватель, или же кнопка открытия двери. Для принудительного закрывания двери может использоваться доводчик двери.

УСТАНОВКА ЭЛЕКТРОМАГНИТНОГО ЗАМКА

Монтаж электромагнитного замка в типовом варианте сводится к следующим действиям:

С помощью прилагаемого шаблона разметить и просверлить отверстия для крепления элементов замка в месте, наиболее удаленном от дверных петель.

Закрепить основание 3 на дверной коробке. При необходимости регулировки положения замка следует сначала использовать пазы, а при окончательном креплении и основные отверстия.

С помощью штифтов, винта и декоративной гайки пластина 2 крепится к полотну двери. Резиновая шайба обеспечивает плавающую посадку пластины, что позволяет последней ориентироваться по отношению к корпусу замка.

Корпус замка двумя винтами крепится к основанию. Выводы обмоток пропускаются в отверстие основания.

Используя возможности регулировки основания и пластины, установить сопрягаемые поверхности корпуса и пластины параллельно и без перекосов.

Подключение к проводам питания рекомендуется выполнить методом пайки.

Схема подключения электромагнитного замка к контроллеру управления

Соединение электромагнитного замка с контроллером производить с помощью 2- х жильного провода (сечение не менее 0,5 мм).

1 – электромагнитный замок.

2 – блок питания;

S1 – геркон с нормально разомкнуты контактом (в комплект поставки не входит );

SB1 – кнопка открытия двери (в комплект поставки не входит );

SB2 – кнопка аварийного открытия двери (в комплект поставки не входит ).

Установка внешнего считывателя.

Подключение считывателя производится следующим образом:

осторожно снимите крышку считывателя;

при необходимости звуковой индикации считывателя необходимо установить джампер;

подключить провода согласно таблицы 1;

закрыть крышку считывателя;

прикрутить считыватель 2 саморезами в удобном месте.

Для подключения использовать 4-х жильный информационный кабель.

Соединенный и закрытый крышкой считыватель рекомендуется прикрепить на высоте удобной для поднесения проксимити карты. Кабель с проводами разместить в недоступном месте, чтобы избежать несанкционированного снятия информации. Расстояние между считывателями должно быть не менее 50см, несоблюдение этого условия может привести к уменьшению расстояния считывания, и иногда ошибочного считывания. Расстояние от контроллера управления не должна превышать 25м.

Установка внутреннего считывателя.

Считыватель подсоединяется к контроллеру управления

аналогичным образом к контактной группе reader2.

Монтаж на дверь производится с помощью двухстороннего скотча

УСТАНОВКА БЕСПЕРЕБОЙНОГО БЛОКА ПИТАНИЯ

Подключение питания к контроллеру и электромагнитному замку может производится без соблюдения полярности. Постоянное напряжение не должно превышать 15V, переменное 12V.

Соединение бесперебойного блока питания с контроллером производить с помощью 2- х жильного провода (сечение не менее 0,5 мм).

УСТАНОВКА КОНТРОЛЛЕРА УПРАВЛЕНИЯ

Для подсоединения элементов к контроллеру управления снятие крышки не является обязательным, т.к. все клеммы находятся снаружи.

Контроллер управления рекомендуется устанавливать возле сотрудника охрани, таким образом, чтобы он мог видеть индикацию работы контроллера и мог слышать звуковую сигнализацию. При подключении контроллера к персональному компьютеру это условие не есть обязательным. Расстояние от контроллера до ПК не должно превышать 30м.

производится подключение считывателей по схеме которая указана выше, необходимо отметить то, что конфигурация считывателей (вход, выход) производится с помощью программного обеспечения при подключении к ПК;

relay1 подключение 1-2 зажима этой группы необходимо для подключения электромагнитного замка (пара нормально замкнутая), 2-3 для подключения электромеханического замка (пара нормально разомкнутая). (подключение relay2 аналогично relay1- для второго исполнительного элемента);

подключение питания производится любым образом (без соблюдения полярности). Постоянное напряжение не должно превышать 15V, переменное 12V. Питание системы контроля доступа рекомендуется проводить от источника бесперебойного питания.

подключение к паре зажимов gerk1 производится через геркон, который в нормальном состоянии разомкнут. Если данная возможность контроллера не используется эта пара должна быть замкнутой. (подключение gerk2 аналогично gerk1); (желтый провод на контроллере).

к паре зажимов but1 подключается кнопка (не фиксированная), удержание кнопки не является обязательным (подключение but2 аналогично but1);

к паре зажимов bfix1 подключается кнопка (фиксированная). Используется в экстренных случаях (подключение bfix2 аналогично bfix1);

к паре зажимов buzext можна подключить внешний бузер;

подключение к паре зажимов rxd і txd производится к COM-порту персонального компьютера 2 и 3 контакт соответственно, или к разъему COM на плате.

Подключение контроллера управления к компьютеру через COM- порт производиться после подсоединения всех элементов системы и установленном программном обеспечении.

Инструкцию по установке программного обеспечения и настройке контроллера управления

ИНДИКАЦИЯ В СИСТЕМЕ КОНТРОЛЯ ДОСТУПА ВО ВРЕМЯ РАБОТЫ

При включении питания (при условии правильного подключения) на считывателях начинает мигать светодиод красным цветом. Если на контроллере управления установлено правильное время, то контроллер мигает красным цветом.

При поднесении любой карточки к считывателю подается звуковой сигнал (при установленном джемпере на считывателе), светодиод горит зеленым цветом. Если конкретному пользователю разрешен проход, то на контроллере управления включается светодиод зеленого цвета и горит, пока подается сигнал на исполнительное устройство.

При открытом входе (при подключении геркона) отсчитывается время, что установлено в контроллере, если в это время не была нажата кнопка, поднесена карточка с разрешенным на это время проходом, или не были закрыты двери, сработает звуковая сигнализация. Исполнение одной из выше перечисленных условий приводит к обнулению счетчика разрешенного прохода.

Во время выполнения какой-либо операции со стороны администратора на контроллере горит светодиод зеленого цвета, а на считывателях – красного цвета. В этом состоянии, контроллер управления не реагирует ни на какие действия.

Если красный светодиод на контроллере не мигает красным цветом необходимо или установить время на контроллере управления, или, если это сделать не удалось и после выключения питания время снова сбивается, необходимо заменить батарейку.

По всем техническим вопросам обращайтесь по телефону +38(044) 492-7954

В нынешних условиях, когда в жизнь воплощается тенденция объединения всей IT-инфраструктуры предприятия в функциональное целое и присоединения к этой структуре средств обеспечения безопасности, стали мало кому интересны СКУД (инструкцию можете прочесть ниже), не интегрированные с другими подсистемами. Впрочем, данное утверждение можно отнести почти ко всем системам и устройствам из сферы информационных технологий, где необходимым требованием рыночного успеха продукта является возможность его интеграции, причем наиболее стандартизированным способом и с приложением наименьших усилий.

Интеграция — зачем?

Почему же необходима интеграция различных систем безопасности и, в частности, СКУД? Рассмотрим простой пример. Практически в любом здании должна быть, по умолчанию, установлена система охранно-пожарной сигнализации (ОПС) — это элементарное требование безопасности. При наличии системы управления доступом необходимо, чтобы при возникновении пожара и срабатывании охранно-пожарной сигнализации СКУД автоматически разблокировала все двери для эвакуации. То есть, интеграция СКУД и ОПС хотя бы на этом элементарном уровне продиктована техникой безопасности. Данный пример является несколько упрощенным и утрированным, однако он иллюстрирует необходимость обмена информацией между различными подструктурами системы безопасности.

Показатель и необходимое условие успешности любого бизнеса — его развитие. Соответственно система безопасности, являясь неотъемлемым элементом системы предприятия, должна также обладать способностью развиваться. При этом есть два направления ее роста: «вширь» — увеличение охватываемых территорий и количества контролируемых объектов; «вглубь» — усложнение системы, увеличение ее автоматизации, усложнение решаемых ею задач. Здесь, по моему мнению (хотя многие могут с ним не согласиться), главным является вопрос экономической эффективности систем и скорости их технологического развития.

Но, что такое экономическая эффективность? В нашем случае это возврат тех инвестиций, которые мы собираемся вложить в систему безопасности. Затраты понятны — это все, что мы потратим на разработку, оборудование и последующую поддержку системы.

А какой возврат можно ожидать от использования пассивной системы безопасности, которой, по определению, является охранно-пожарная сигнализация и в ряде случаев система контроля доступа? Сразу в голову приходит только оценка предотвращенных фактов нарушений, будь то пожар или кража. И это вполне естественно. Можно, конечно, оценить изначально сумму потенциального ущерба, существуют даже различные фундаментальные наработки в этой области. Встанет только вопрос об ошибочных фактах обнаружения нарушения режима — куда относить данные затраты, как их вообще посчитать? Однако это не главное.

Главное в эффективности всех подсистем безопасности — это их возможность развиваться совместно с общей ИТ-инфраструктурой, с общей инфраструктурой безопасности. Причем развитие это должно происходить по возможности «безболезненно» для бюджета предприятия, а затраты, связанные с включением в общую ИТ-структуру новой системы (или ее новых функций и возможностей), должны быть сведены к минимуму.

Однако многие нынешние системы и устройства, предлагаемые на рынке, замкнуты в своем развитии. Если мы хотим расширить функциональность всей системы безопасности (например, добавить к ОПС видеонаблюдение и СКУД) либо ее отдельного элемента, то сталкиваемся с проблемой перенастройки всей структуры. То есть каждый раз при проведении интеграции обновленной системы безопасности приходится нести дополнительные убытки. Именно поэтому гораздо выгоднее сразу иметь интегрированную систему, способную с минимальными затратами развиваться в соответствии с растущими потребностями оборудованного ею объекта — будь то завод или офисное здание. Это, пожалуй, можно сравнить с покупкой лицензионной версии какого либо программного обеспечения: программа интегрирована в операционную систему, обновления загружаются через Интернет автоматически и автоматически встраиваются в ПО. При этом пользователь может замечать данный процесс только благодаря тому, что у программы появляются новые возможности.

Как решить проблему, описанную выше? Что может направить отрасль в сторону потребителей? Что подвигнет эту отрасль к более стремительному развитию? Ответ может быть только один — предложение на рынке некоего продукта, который будет представлять собой универсальную платформу для создания комплексной, единой системы, не разрозненной на полунезависимые блоки — системы, где во главе угла окажется информация, и не будет стоять проблема совмещения информации, поступающей от множества различных звеньев системы безопасности. Именно системы, которая представляет собой совокупность взаимосвязанных и определенным образом упорядоченных элементов различных подсистем, образующих единую ИТ-структуру.

Под универсальной платформой не подразумевается какой-либо единый на весь рынок стандарт либо продукт — видеонаблюдение, контроль доступа, сигнализация и т.п. Под этим понятием подразумевается подход к разработке систем безопасности будущего. Могут быть сотни торговых марок и брендов, но подход должен быть именно системным. Как говорил знаменитый специалист по рекламе Дэвид Огилви: «Потребитель — не дурак. Потребитель — ваша жена!». Да, лучше не скажешь — потребитель сразу поймет все преимущества данного подхода, который, в первую очередь, ставит интересы клиента выше псевдонаучных стремлений множества технарей.

Что же должно быть технологической и идейной основой универсальной платформы? Я уже отмечал ранее то, что многие пользователи систем безопасности полагают конечным результатом их работы реакцию системы: срабатывание аварийной сигнализации, блокировка или открытие дверей и т.д. Однако, по моему глубокому убеждению, данное мнение ошибочно. Главным продуктом работы систем безопасности является информация. Информация, которую получает человек, и уже потом решает, как реагировать; информация, передаваемая от одного компонента системы к другому и вызывающая определенную реакцию; информация, сохраняемая в архиве…

Разработчик дает пользователю определенные инструменты для сбора, хранения, передачи информации и ее обработки. А каким образом настроить реакцию системы, он решает сам, мы лишь предоставляем ему некий набор возможных реакций. По этой причине современная многоуровневая, комплексная система безопасности не может состоять из отдельных независимых блоков, хотя в действительности часто как раз и представляет собой подобную удручающую картину. Современная система безопасности должна воплощать именно единый, системный подход к сбору, хранению, обработке и передаче информации. Фактически универсальная платформа реализуется в виде программного ядра, которое является менеджером процессов.

Все подсистемы — СКУД, ОПС, система видеонаблюдения и т.д. — подключаются к ядру в виде модулей. Каждый модуль обеспечивает работу оборудования (телекамер, датчиков пожарной сигнализации, турникетов и т.п.), сервисные функции (например, отправку сообщений по электронной почте) и пользовательские интерфейсы. Общение между компонентами осуществляется через ядро.

Такая архитектура называется модульной. Заказчик, желающий расширить возможности установленной системы, докупает лишь необходимые ему модули. Для достижения наибольшей универсальности важно, чтобы архитектура была еще и распределенной — то есть, чтобы ядро системы и модули могли физически располагаться в разных местах, взаимодействуя по сети. Например, на один ПК устанавливается общее ядро системы, другой — является видеосервером, то есть обслуживает работу подсистемы видеонаблюдения, на третий — инсталлируется модуль СКУД, с четвертого — осуществляется удаленный мониторинг и т. д.

Имея такую основу, причем во всех ценовых категориях, клиент получает не только техническое преимущество, но и экономическую эффективность. Все взаимосвязано.

С технической точки зрения система не может развиваться за счет отдельных элементов, на затрагивая остальных, — тогда она теряет смысл. Мы не можем создать комплекс, где ОПС будет с точки зрения технологического развития превалировать над СКУД либо над другими элементами. При этом не обязательно, чтобы в данный момент функционировали все элементы системы, просто у нас должна быть уверенность в том, что если сегодня утром мы захотим «влить», например, до этого не нужную СКУД, то к вечеру это сделаем, и что самое главное (с точки зрения технологического развития) — мы поставим максимально современную систему контроля доступа, соответствующую уже существующей системе ОПС.

Универсальная платформа будет толкать разработчика к более динамичному развитию. Когда все остальные элементы уже сделали шаг в своем развитии, он уже просто не сможет предлагать клиенту подсистемы даже предыдущего поколения. Можно сказать, что использование отдельных устаревших элементов допустимо, однако если во главу угла ставится информация, то она должна иметь одинаковое качество на выходе различных элементов системы. Нельзя подать сегодняшние котлеты со вчерашним пюре: теряется главное — конечный результат.

Конкуренция между самими универсальными платформами не даст при этом остановиться всему рынку в целом. Например, компания А не сможет сегодня заморозить разработки и исследования в области систем СКУД, если развитие общей платформы движется вперед, и компания Б предлагает более комплексный подход. Звучит несколько утопично, но это, действительно, реальный механизм технологического развития как всей отрасли безопасности, так и отдельно СКУД.

Потребитель будет вкладывать свои деньги в те предложения, которые в дальнейшем, в случае некоей проблемы развития (с точки зрения масштаба системы), не заставят его делать дополнительные вложения в интеграцию проекта. Он выберет ту универсальную платформу, где система СКУД без проблем будет установлена к вечеру, и он не будет делать вложения во что-то, кроме покупки самой СКУД. Приобретенный им комплекс будет расти параллельно с его бизнесом. Потребитель сможет, не задумываясь, присоединять и удалять отдельные элементы, но его система будет оставаться СИСТЕМОЙ, так как все элементы будут понимать информацию одинаково. Он инвестирует средства в ту систему, которая станет развивать органично вся, благодаря четкому пониманию конечной цели ее работы, и в эволюции которой не будет перекосов в ту или иную сторону.

Если вам необходимо, чтобы у вас была мощнейшая система контроля доступа, но на вашем предприятии нет вообще никакой опасности возгорания — то универсальная платформа не только позволит установить сегодня такую систему, но и сохранит за вами возможность завтра установить столь же максимально современную и универсальную систему ОПС и пожаротушения, систему видеонаблюдения и т.д. и т.п. причем не тратя деньги на совмещение существующей платформы и ее новых элементов.

От теории — к практике

В заключение рассмотрим несколько примеров того, какие преимущества дает интеграция СКУД с другими системами коммплекса безопасности. Иными словами, какие функции можно реализовать, используя универсальную платформу с интегрированными в нее подсистемами. Простейший пример такой функции, основанной на связи СКУД и ОПС, рассмотрен в начале статьи. Однако интеграция дает гораздо более широкие и интересные возможности.

Используя связь СКУД и видеоподсистемы, можно настроить систему таким образом, чтобы телекамера, установленная у входа в здание, начинала видеозапись по событию — поднесению карточки (пропуска) к считывателю. Таким образом, создается видеоархив входа в здание и выхода из него всех сотрудников, где видеоролики привязаны к номерам карточек. Впоследствии по этим номерам можно будет вести поиск информации в архиве.

На основе интеграции СКУД и ОПС можно реализовать возможность постановки на охрану помещений и снятия их с охранной сигнализации. Для этого в системе создаются соответствующие считыватели и карточки, имеющие данные права (например, права постановки/снятия с охраны могут быть предоставлены личной карточке сотрудника безопасности). При поднесении такой карточки к считывателю, отвечающему за включение охранной сигнализации в помещении (например, в комнате, коридоре или во всем здании), она включается. При поднесении карточки к другому считывателю сигнализация выключается.

Используя совместно СКУД, видеоподсистему и интеллектуальные функции обработки изображения, можно достичь интересных результатов. Например, на базе модуля распознавания лиц реализовать схему, когда доступ к определенным помещениям будет предоставляться человеку только в том случае, если карточка, поднесенная им к считывателю, действительно принадлежит ему. То есть если номер карточки соответствует личности, определенной модулем распознавания. Подобную схему можно создать на основе модуля распознавания автомобильных номеров, если на предприятии введена система пропусков для автомобилей.

СКУД может интегрироваться с различными модулями оповещения -например, при входе на территорию сотрудника, значащегося в базе данных (БД) как нарушитель режима, у сотрудника службы безопасности на мониторе появляется специальное окно либо звучит предупреждающий звуковой сигнал. Внесение сотрудников в список нарушителей БД также может производиться с использованием СКУД — для этого создаются специальные карточки, соответствующие определенным нарушениям (например, появление на работе в нетрезвом виде). Сначала к считывателю подносится такая карточка, затем — карточка нарушителя. Занесение его в список нарушителей происходит автоматически.

Это были лишь некоторые конкретные примеры использования интеграции между различными модулями системы безопасности. Количество подобных функций ограничено лишь фантазией пользователя, его финансовыми возможностями и возможностями конкретной платформы. Главное здесь то, что в интегрированной системе можно настроить реакцию любой подсистемы (ОПС, видеонаблюдения, СКУД) на события, происходящие в других подсистемах. В комплексе безопасности, состоящем из разрозненных элементов, сделать это было бы гораздо сложнее, если возможно вообще.

ist: http://www.spektrsec.ru

Описание video материала :

Настройка программного обеспечения Орион-ПРО с комментариями. Часть 1. Установка и настройка.